Title: ISO/SAE 21434 중급 강좌 2강 – 하드웨어 보안 요소: TPM, HSM, 보안 부트, 루트 오브 트러스트 설계

Description: ISO/SAE 21434 중급 강좌 2강에서는 자동차 전장 시스템에서 핵심적인 하드웨어 보안 요소인 TPM, HSM, 보안 부트, 루트 오브 트러스트 설계를 심층적으로 다루며, 실습 예제와 체크리스트를 통해 실제 구현 방법을 배웁니다.

Keywords: ISO/SAE 21434, 자동차 사이버보안, TPM, HSM, 보안 부트, 루트 오브 트러스트, 하드웨어 보안, ECU 보안

🔐 ISO/SAE 21434 중급 강좌 2강

하드웨어 보안 요소: TPM / HSM / 보안 부트 / 루트 오브 트러스트 설계

자동차 사이버보안에서 하드웨어 보안 요소(Hardware Security Elements)는 시스템의 근간을 지탱하는 최후의 방어선이라고 할 수 있습니다.

특히, TPM(Trusted Platform Module), HSM(Hardware Security Module), 보안 부트(Secure Boot), 루트 오브 트러스트(Root of Trust)는 ISO/SAE 21434에서도 반복적으로 강조되는 주제입니다.

이번 강의에서는 단순한 이론을 넘어, 실제 ECU 보안 구조에서 어떻게 이들이 적용되는지를 OEM, Tier1, Tier2 관점에서 살펴보고, 실습 예제와 함께 학습합니다.

1. 하드웨어와 소프트웨어 경계의 위협 ⚡

자동차 ECU는 하드웨어와 소프트웨어가 긴밀히 연결된 구조를 가지고 있습니다.

이때 공격자는 소프트웨어 취약점을 이용해 하드웨어 레벨로 침투하거나, 반대로 하드웨어 결함을 통해 소프트웨어 무결성을 깨뜨리려 시도합니다.

- TPM은 신뢰할 수 있는 키 저장소 역할을 수행하여 부팅 시점부터 무결성을 보장합니다.

- HSM은 암호 연산과 키 관리 기능을 전용 하드웨어에서 수행해 공격 난이도를 높입니다.

- 보안 부트는 ECU 펌웨어가 위·변조되지 않았음을 확인합니다.

- 루트 오브 트러스트는 이러한 보안 체인의 시작점이 됩니다.

👉 핵심 포인트: 하드웨어와 소프트웨어의 경계는 사이버보안 공격에서 가장 빈번히 노출되는 지점이며, 이 영역의 설계가 곧 전체 시스템 신뢰성을 좌우합니다.

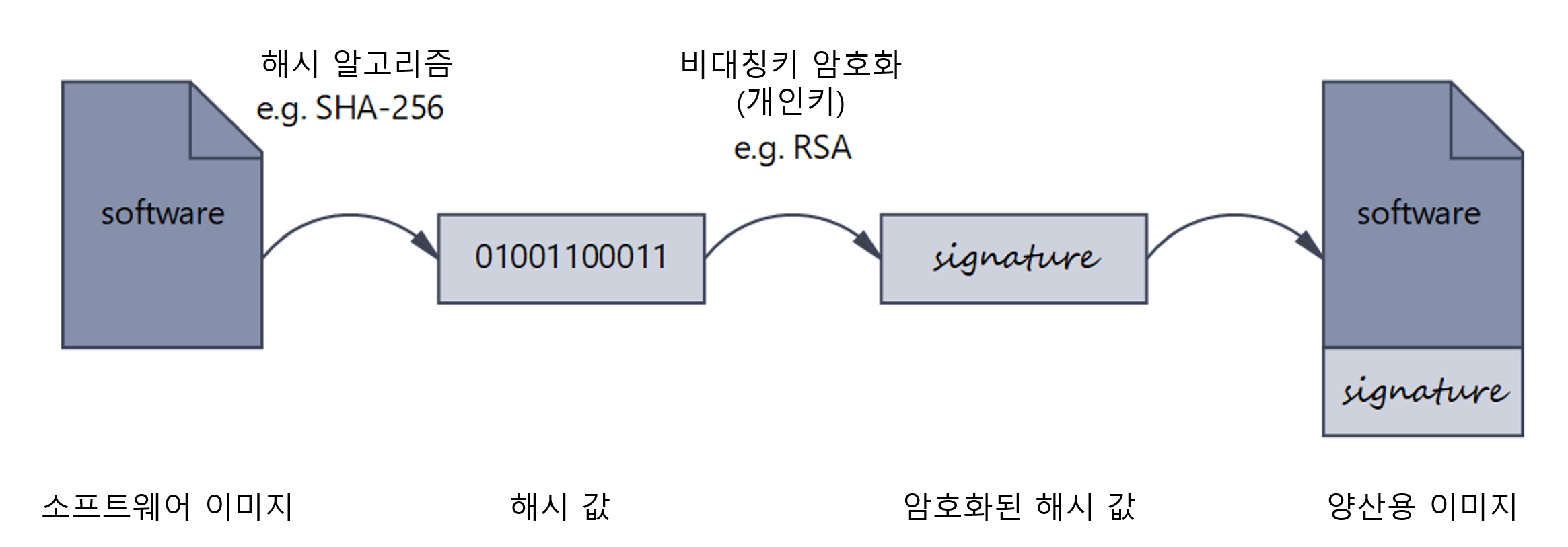

2. 보안 부트와 신뢰된 펌웨어 업데이트 🔑

보안 부트(Secure Boot)는 ECU가 전원을 켤 때 가장 먼저 실행되는 과정입니다.

여기서 서명된 펌웨어 이미지만 실행되도록 검증해야 하며, 서명 검증이 실패하면 ECU는 동작하지 않도록 설계해야 합니다.

또한 차량 운행 중에는 OTA(Over-the-Air) 업데이트가 점차 보편화되고 있습니다.

따라서 신뢰된 키를 기반으로 한 암호학적 서명 및 검증 체계가 필수적입니다.

👉 실무 팁: 보안 부트 실패 시 단순히 시스템이 정지하지 않고, Fallback 모드를 제공해 안전하게 업데이트를 다시 시도하도록 하는 구조가 필요합니다.

3. 루트 오브 트러스트와 ECU 보안 아키텍처 🧩

루트 오브 트러스트(RoT)는 “모든 보안의 시작점”입니다.

RoT는 일반적으로 SoC 내부의 신뢰된 하드웨어 블록으로 구현되며, 초기 부트로더 서명 검증, 암호 키 저장, 난수 발생 등을 담당합니다.

- OEM은 차량 전체에서 공통적으로 적용 가능한 RoT 정책을 정의합니다.

- Tier1은 ECU별로 해당 정책을 반영해 보안 부트 체인을 구현합니다.

- Tier2는 MCU, SoC, 보안 칩 수준에서 RoT 기능을 제공하는 반도체를 설계합니다.

👉 즉, RoT → Secure Boot → Firmware Update 순으로 이어지는 보안 체인은 자동차 사이버보안의 기초 체력과도 같습니다.

4. 실습 예제 🛠️

이번 강의 실습은 ECU 보안 부트 체인 설계입니다.

실습 과제:

- ECU 펌웨어 업데이트 시나리오 작성

- Secure Boot를 위한 키 생성 및 서명 검증 프로세스 정의

- TPM/HSM을 이용한 키 저장 구조 설계

- 루트 오브 트러스트를 통한 체인 검증 플로우 작성

체크리스트:

- Secure Boot 수행 단계 정의

- TPM/HSM 연계 여부 확인

- 펌웨어 이미지 해시 및 서명 검증 설계

- 업데이트 실패 시 Fallback 모드 고려

- OEM/Tier1/Tier2 역할 분담 명확화

아래 다이어그램은 단순화한 ECU 보안 부트 체인 예시입니다.

(출처: Solcept: https://www.solcept.ch/en/blog/critical-systems/secure-boot/)

5. OEM / Tier1 / Tier2 관점 정리 📊

- OEM: 차량 전체 보안 정책 정의, RoT 관리 정책 수립, OTA 업데이트 서버 운영

- Tier1: ECU 단위 Secure Boot 구현, TPM/HSM 적용, 펌웨어 무결성 검증 로직 개발

- Tier2: MCU/SoC 차원의 보안 기능 제공, 암호 엔진/난수 발생기/보안 키 저장소 설계

👉 결국 OEM은 보안 정책의 방향성을 설정하고, Tier1은 그 정책을 ECU 레벨에서 구현하며, Tier2는 이를 하드웨어로 뒷받침하는 역할을 맡습니다.

핵심 정리 📝

- TPM/HSM/보안 부트/RoT는 ECU 보안의 4대 축이다.

- 하드웨어와 소프트웨어 경계는 가장 취약한 지점이므로, 이 영역을 강화하는 것이 사이버보안의 핵심이다.

- 보안 부트는 단순히 부팅 검증을 넘어 OTA와 연계된 보안 업데이트 체계로 확장되어야 한다.

- OEM/Tier1/Tier2는 각자 다른 수준에서 보안 체인의 신뢰성 확보에 기여한다.

👉 다음 강의 예고: 소프트웨어 취약점 분석 및 코드 검사 실습

'Cybersecurity > ISO.SAE 21434' 카테고리의 다른 글

| [ISO/SAE 21434 4강(실무)] 통신 보호 기술 실습: CAN, Ethernet, SOME/IP-Sec, TLS, MACsec 비교 (0) | 2025.12.13 |

|---|---|

| [ISO/SAE 21434 3강(실무)] 소프트웨어 보안 코딩 실습: 안전한 언어 / 메모리 관리 / 형식 안전 (0) | 2025.10.28 |

| [ISO/SAE 21434 1강(실무)] 보안 아키텍처 설계 실습: 계층별 보안 경계 정의 (0) | 2025.09.23 |

| (사이버보안 30강) 자동차 개발자의 보안 마인드셋 키우기 (2) | 2025.09.14 |

| (사이버보안 29강) AI/커넥티드 환경에서의 미래 보안 과제 (2) | 2025.09.10 |